Tech

Quel est le nouveau problème sérieux d’Apple et comment s’en protéger ? | actualités scientifiques et techniques

Apple a annoncé la découverte d’une grave faille de sécurité dans les appareils iPhone, iPad et Mac, qui pourrait potentiellement permettre aux attaquants de prendre le contrôle total des appareils de la victime.

Publicité venir sous la forme de Pomme Il a publié une mise à jour de sécurité qui empêchera l’attaque de se produire.

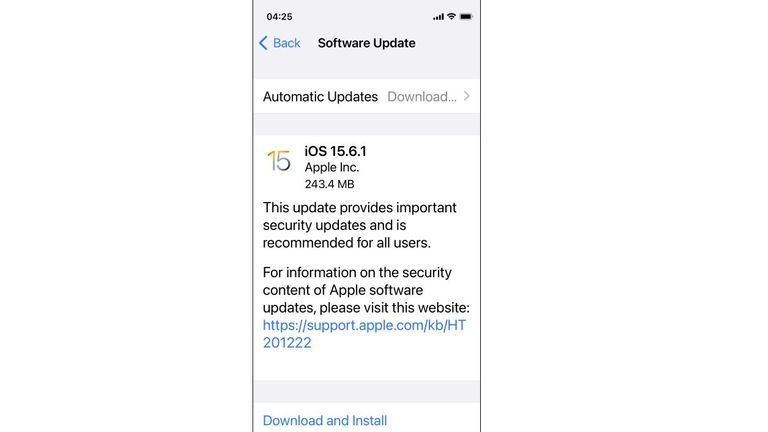

Pour installer cette mise à jour de sécurité, vous pouvez accéder à l’application Paramètres, puis Général, puis Mises à jour logicielles.

La dernière version d’iOS et d’iPadOS est la 15.6.1, tandis que macOS s’exécute sur la 12.5.1.

Comment l’attaque a-t-elle fonctionné ?

Selon Apple, la vulnérabilité aurait pu être exploitée par une « manipulation de contenu Web », c’est-à-dire en accédant à une page Web contenant du code malveillant.

Tout attaquant conscient de la vulnérabilité – et de la manière de l’exploiter – peut, en dirigeant la victime vers cette page Web, exécuter n’importe quel code de son choix sur la machine de la victime.

Les appareils restreignent généralement les types de code qui peuvent s’exécuter sur eux aux utilisateurs disposant de certains niveaux de privilèges – mais cette vulnérabilité permettait au code d’être exécuté avec les privilèges du noyau.

Le noyau est la partie centrale d’iOS. Il a un accès illimité à tous les aspects du système d’exploitation, ce qui signifie que l’attaquant peut avoir un contrôle total sur la machine de la victime.

Qui l’utilisait pour attaquer les gens ?

Apple a déclaré être au courant d’un rapport selon lequel la vulnérabilité pourrait avoir été activement exploitée.

Cependant, la société n’a fourni aucun détail supplémentaire.

Quels sont les risques pour le grand public ?

Dans le monde de la cybersécurité, la possibilité d’exécuter du code sur l’appareil d’une victime dès qu’une page Web est ouverte est très rare et puissante.

En tant que simple question d’offre et de demande, un exploit aurait pu être acheté pour beaucoup d’argent – et si c’est le cas, il pourrait potentiellement être utilisé pour attaquer une cible de grande valeur.

Les cyber-outils offensifs comme les exploits dangereux comme celui-ci ne durent pas éternellement.

Une fois la vulnérabilité découverte, le fournisseur de logiciels peut commencer à développer un correctif, et toute tentative d’exploitation de la vulnérabilité peut révéler son existence.

Ce temps limité pendant lequel la vulnérabilité peut être exploitée affecte également la dynamique du marché pour l’achat, la vente et l’utilisation de ces outils.

Tout cela signifie qu’avant que la vulnérabilité ne soit découverte par Apple – lorsqu’il s’agissait d’une vulnérabilité « zero-day » parce que le fournisseur n’avait pas de jours pour développer le correctif – elle ne serait probablement pas utilisée pour un ciblage général.

Cependant, une fois que la vulnérabilité a été connue du public, les criminels pourraient rétroconcevoir la mise à jour de sécurité et cibler les membres du public qui n’ont pas encore mis à jour leurs appareils.

C’est pourquoi il est important d’installer les dernières mises à jour de sécurité.

Qui a trouvé ce problème ?

Le chercheur qui a signalé la vulnérabilité a choisi de rester anonyme.

Il pourrait y avoir un certain nombre de raisons pour lesquelles ils le feraient, y compris simplement qu’ils ne voulaient pas l’attention que le rapport aurait attiré sur eux.

Il est également possible que le chercheur travaille pour une entreprise ou un organisme gouvernemental qui a été ciblé par cette vulnérabilité.

Si tel est le cas, divulguer leur connaissance de l’attaque – en attribuant la divulgation à un nom associé à la victime – pourrait fournir à l’attaquant des informations sur son processus d’attaque.

Lire la suite: Le GCHQ révèle pourquoi il garde secrètes certaines vulnérabilités logicielles

Alternativement, la vulnérabilité aurait pu être signalée par un gouvernement occidental avec un processus d’égalisation des vulnérabilités, comme le National Cyber Security Centre du Royaume-Uni, qui fait partie du GCHQ.

Les agences de sécurité et de renseignement ont peut-être eu besoin d’exploiter la vulnérabilité, mais après cela, elles ont choisi de la divulguer à Apple afin qu’elle puisse être corrigée.

Il n’y a aucune preuve pour aucun des scénarios ci-dessus, ils sont donnés à titre d’exemples des diverses raisons pour lesquelles le chercheur aurait pu choisir de rester anonyme.

« Drogué aux voyages. Amateur de café. Évangéliste incurable des médias sociaux. Zombie maven. »

Tech

Le code dans les données de pré-formation améliore les performances LLM sur les tâches sans codage

Rejoignez nos newsletters quotidiennes et hebdomadaires pour les dernières mises à jour et du contenu exclusif sur notre couverture de pointe sur l’IA. Apprendre encore plus

Les grands modèles de langage sont souvent pré-entraînés sur d’énormes ensembles de données contenant un mélange de texte et de code. Bien que le code soit essentiel dans les modèles de formation conçus pour les tâches de programmation, il est de plus en plus courant de l’inclure dans les données de pré-formation pour les modèles non explicitement destinés à la génération de code.

dans Nouveau papierchercheurs en adhérer Ils ont systématiquement étudié l’effet des données de code dans la pré-formation LLM sur les performances globales au-delà des tâches de codage.

« Bien qu’il y ait eu un consensus parmi les praticiens sur le fait que les données de code jouent un rôle essentiel dans la performance LLM, il n’y a eu que peu de travaux analysant l’impact précis du code sur les tâches non codées », ont écrit les chercheurs.

Leurs résultats montrent que le code joue un rôle crucial dans l’amélioration des performances des étudiants en LLM sur un large éventail de tâches. La manière dont ils sont parvenus à ces résultats est également importante et pourrait avoir des implications pour la formation des étudiants en LLM à des applications concrètes.

Étudier l’impact du code

Pour comprendre l’impact du code sur les performances globales de LLM, les chercheurs ont mené une série d’expériences. Ils ont pris en compte divers facteurs, notamment la quantité de code dans les données de formation, l’endroit où le code est ajouté pendant le processus de formation, la qualité du code et la taille des modèles.

Les chercheurs ont utilisé un processus de formation en deux étapes. Premièrement, ils ont effectué un « pré-entraînement continu » en prenant des modèles précédemment formés et en continuant à les former sur de nouveaux ensembles de données avec différentes proportions de texte et de symboles pour un nombre fixe de symboles. Ils ont ensuite utilisé une phase de « refroidissement », en attribuant des pondérations plus élevées aux ensembles de données de meilleure qualité au cours des dernières étapes de la formation.

Le modèle de base a été formé uniquement sur du texte. Ils ont également testé des modèles qui ont d’abord été pré-entraînés sur un ensemble de données équilibré de code et de texte, puis formés davantage sur des données textuelles au cours d’une phase de pré-formation en cours. Ils disposaient également d’un ensemble de modèles pré-entraînés uniquement sur les données de code et davantage formés sur le texte.

Les chercheurs ont évalué les performances des modèles à différentes échelles, de 470 millions à 2,8 milliards de paramètres. Ils ont utilisé une variété de critères qui mesurent les capacités des modèles à connaître le monde, à raisonner en langage naturel et à exécuter du code.

Avantages de l’utilisation du code pour des tâches non liées à la programmation

Les expériences ont révélé que le code améliore systématiquement les performances des étudiants en LLM sur les tâches non liées au code.

Dans les tâches de raisonnement en langage naturel, les modèles formés au code ont systématiquement surpassé les modèles textuels. Il est intéressant de noter que les chercheurs ont découvert que le pré-entraînement du modèle avec 100 % de données de code entraînait les meilleures performances sur ces tests.

« Cela montre que l’initialisation à partir d’un modèle pré-entraîné avec une combinaison de code a un effet positif important sur les tâches d’inférence du langage de programmation », ont écrit les chercheurs.

Pour les tâches de connaissances globales, un mélange équilibré de code et de texte dans les données de pré-formation a donné les meilleures performances. « La performance sur les tâches de connaissances globales semble dépendre d’un mélange de données plus équilibré entre l’amorçage et une plus grande proportion de texte dans la phase de pré-formation en cours », suggèrent les chercheurs.

Sur les tâches génératives, les modèles de code uniquement et équilibrés ont surpassé le modèle de texte uniquement, ce qui confirme que les données de code dans le mélange de pré-entraînement « améliorent non seulement le raisonnement, mais aident également le modèle à produire des générations de meilleure qualité ».

Les chercheurs ont également noté que les gains de performances résultant de l’ajout de code aux données de pré-entraînement augmentaient à mesure que la taille du modèle augmentait. Les améliorations ont été particulièrement notables dans les connaissances globales et les performances du code, suivies par des gains modestes dans le raisonnement en langage naturel.

« Ces résultats montrent que l’équilibre entre les tâches en langage naturel et la génération de code augmente avec la taille du modèle », écrivent les chercheurs.

Il convient de noter que les modèles LLM montrent souvent un comportement émergent à très grande échelle et que les tendances observées dans l’étude peuvent changer sur des dizaines ou des centaines de milliards de paramètres. En raison de contraintes financières, les chercheurs n’ont pas pu tester les effets de leurs expériences à très grande échelle. Cependant, ils sont optimistes quant à la validité de leurs résultats pour des modèles plus grands.

« Étant donné que nos résultats se situent entre 470 millions et 2,8 milliards, nous pensons qu’ils devraient être valables pour des modèles de plus grande taille et des budgets de code plus importants », ont-ils écrit.

Les chercheurs ont également constaté que l’ajout d’un code synthétique de haute qualité aux données de pré-entraînement améliorait considérablement les performances. Ceci est particulièrement utile car il ne repose pas sur du code généré par l’homme, dont la quantité est limitée.

« Nos instructions de code synthétique ont été générées à l’aide d’énoncés de problèmes qui ont été utilisés pour créer des solutions Python et ont été formellement vérifiés », a déclaré Virat Ariyabhumi, chercheur chez Cohere For AI et auteur principal de l’article, à VentureBeat. « Il s’agit d’une énorme tendance au potentiel futur – et le critère clé que les praticiens doivent garder à l’esprit s’ils souhaitent exploiter des données de code synthétiques est d’utiliser un modèle de tuteur hautes performances pour générer les données de code. »

Ils ont également constaté que l’ajout de données adjacentes au code, telles que les demandes d’extraction et les validations GitHub, peut améliorer les capacités des modèles sur les tâches d’inférence.

L’intégration du code dans la phase de récupération de la formation a entraîné de nouvelles améliorations des performances LLM sur plusieurs tâches non liées au code. Cette découverte pourrait être pertinente pour les organisations, qui sont plus susceptibles d’affiner leurs modèles en utilisant leurs données plutôt que de former leurs propres modèles à partir de zéro.

« La phase de récupération est probablement la plus proche d’un réglage fin en termes de coût, de qualité des données et de ressources nécessaires », a déclaré Ariyabumi. « Elle apporte des gains significatifs, donc quelle que soit la phase de formation, nous recommandons d’inclure du code dans le mix de formation. .» « Nous espérons que l’inclusion d’un code de haute qualité (comme celui dans les bases de code internes et les données adjacentes au code) apportera une amélioration pendant la période de refroidissement. »

Alors que Cohere se concentre sur la fourniture de programmes LLM pour les applications d’entreprise, il sera intéressant de voir comment ces résultats impacteront le déploiement de ses modèles et produits à l’avenir. Par exemple, une entreprise peut proposer un ensemble plus large de modèles pré-entraînés sur différentes combinaisons de code et de script, chacun étant adapté à différents types de tâches. Les entreprises peuvent ensuite adapter ces modèles à leurs propres données afin d’obtenir les meilleures performances pour un type d’application spécifique.

« Nous espérons que les résultats de nos recherches seront d’une réelle pertinence pour les développeurs et conduiront à des modèles plus performants », a déclaré Ariyabumi. « Ce qui est étonnant dans ce que nous avons découvert, c’est que le code améliore les performances en dehors des tâches de code et qu’il informe réellement sur la façon dont nous le faisons. pensez à former des modèles modernes que nous servons.

« Drogué aux voyages. Amateur de café. Évangéliste incurable des médias sociaux. Zombie maven. »

Tech

Fujifilm annonce la disponibilité de l’objectif portable grand angle à monture PL FUJINON DUVO™ HZK14-100mmT2.9-3.9

Aperçu des fonctionnalités :

Compact et léger tout en couvrant une large gamme de focales

- Il atteint un grossissement jusqu’à 7,1x, couvrant une plage focale de 14 à 100 mm, dans un design compact et léger.

- L’utilisation de l’extenseur intégré convertit la distance focale de 1,5x en 21 mm-150 mm, permettant aux utilisateurs de photographier un sujet distant dans un champ de vision souhaité.

- Une distance minimale du corps de 0,6 m du plan focal (0,28 m de l’objectif avant) vous permet de capturer des gros plans impressionnants.

Prend en charge les caméras avec capteur Super 35 mm et capteurs équivalents plein format

- Fonctionne nativement avec le capteur Super 35 mm et prend en charge le capteur équivalent plein format[4] En utilisant l’extenseur intégré pour agrandir le cercle de l’image de 1,5 fois, passant de 28,5 mm à 41,3 mm.

- Lorsqu’il est monté sur un appareil photo doté d’un capteur équivalent plein format, l’objectif offre ses performances optiques maximales tout en conservant le même angle de vue que lorsqu’il est utilisé sur un appareil photo doté d’un capteur Super 35 mm.

Expressions visuelles cinématographiques avec un magnifique bokeh

- Grâce à des éléments asphériques de grand diamètre et des lentilles Super-ED (dispersion extra-faible), polies avec une précision avancée, diverses formes d’aberration sont contrôlées avec précision pour obtenir des performances optiques exceptionnelles. Les images fantômes, les reflets et les fuites de couleurs sont également supprimés pour offrir des prises de vue cinématographiques naturelles et contrôlées.

- Son ouverture maximale est de T2,9 à l’extrémité grand angle (14 mm) et de 75 mm (T3,9 à 100 mm), bien qu’il s’agisse d’un objectif à zoom élevé prenant en charge un grand capteur. Cela rend le DUVO 14-100 mm idéal pour les conditions de faible luminosité, telles que les concerts en salle et les événements sportifs en soirée.

- Le bokeh de l’objectif produit un aspect cinématographique avec une belle texture et une mise au point naturelle, permettant au conteur de diriger instinctivement l’attention du spectateur vers le sujet mis au point.

Utilisation pratique avec divers accessoires

- Équipé de la même unité d’entraînement que l’objectif zoom de type mobile et l’objectif zoom portable à monture DUVO HZK24-300 mm T2.9 PL, le DUVO 14-100 mm peut être utilisé de la même manière que les objectifs de diffusion avec des exigences de zoom et de mise au point différentes.

- Prend en charge les productions en direct multi-caméras, en filmant avec plusieurs caméras en même temps, pour une production efficace.

- Il peut être connecté à un dispositif de contrôle d’objectif sans fil tiers, une configuration couramment utilisée dans la production cinématographique et les publicités télévisées, pour contrôler à distance la mise au point, l’ouverture et le zoom. Cela prend également en charge la mise au point via un dispositif de mise au point dédié, une configuration courante dans l’industrie cinématographique.

- La bague de mise au point de l’objectif a une encoche d’engrenage[5] L’objectif a une taille de 0,8 MP, ce qui permet d’utiliser tous les accessoires tiers standard pour la production cinématographique, par exemple un suivi de mise au point ou un moteur externe.

- Avec un diamètre frontal de 114 mm, boîtier mat[6] Ils peuvent être facilement utilisés dans les productions cinématographiques et commerciales. Alternativement, le pare-soleil en caoutchouc inclus avec filetage de filtre de 127 mm peut être utilisé.

Fonctions conviviales pour prendre en charge une prise de vue et un montage pratiques

- La technologie de compensation respiratoire (BCT) corrige automatiquement la respiration de la mise au point (fluctuations de l’angle de vue lors de la mise au point) pour produire des photos d’apparence naturelle tout en maintenant un champ de vision constant lors des changements de mise au point.

- La fonction Remote Back Focus (RBF) permet de contrôler la distance focale de la bride[7] Depuis le panneau de contrôle de la caméra ou du système automatisé prenant en charge la fonction RBF. Il permet un montage plus précis à l’aide du grand écran haute résolution et de l’éclairage contrôlé dans une salle de contrôle de studio ou dans un véhicule de diffusion externe plutôt que depuis un écran embarqué.

- Compatible avec le système ZEISS eXtended Data, basé sur le système Open /i® Norme technologique. Permet l’enregistrement des métadonnées de l’objectif (mise au point, grossissement et position de l’iris) ainsi que la correction de la distorsion et du vignettage de l’objectif.

Prix et disponibilité

L’objectif zoom portable à monture PL FUJINON DUVO 14-100 mm T2.9-3.9 est disponible à la commande dès maintenant au PDSF de 31 999 $ US et sera bientôt expédié. Pour plus d’informations sur le DUVO 14-100 mm, visitez https://www.fujinon.com/duvo.

À propos de Fujifilm

FUJIFILM North America Corporation, une filiale marketing de FUJIFILM Holdings America Corporation, comprend six divisions opérationnelles. La division Imagerie fournit des produits et services photographiques grand public et commerciaux, notamment des consommables aux halogénures d’argent ; consommables pour imprimantes à jet d’encre; équipement, service et assistance d’impression numérique ; et mise en œuvre de produits de portrait ; Et des films ; appareils photo jetables; et la gamme populaire INSTAX® d’appareils photo instantanés, d’imprimantes pour smartphone, de films instantanés et d’accessoires. La division Electronic Imaging commercialise les gammes GFX System et X Series d’appareils photo numériques sans miroir, d’objectifs et d’accessoires pour fournir une variété de solutions de création de contenu pour les images fixes et animées. Le secteur Instruments optiques fournit des lentilles optiques pour les marchés de la diffusion, du cinéma, de la télévision en circuit fermé, de la vidéographie et de l’industrie, et commercialise également des endoscopes et d’autres solutions d’imagerie optique. La division Graphic Communications utilise sa connaissance approfondie du secteur pour développer des solutions d’impression traditionnelles et numériques entièrement prises en charge pour les secteurs tels que l’impression commerciale, grand format et d’emballage, grâce à sa gamme complète de presses à jet d’encre numériques, d’imprimantes à jet d’encre de production et de logiciels. La division Produits industriels propose de nouveaux produits dérivés des technologies Fujifilm, notamment des produits sur bandes de stockage de données, notamment des cartouches OEM et FUJIFILM Ultrium LTO, des solutions de dessalement, des microfiltres et des membranes de séparation de gaz. Notre division d’essais non destructifs fournit des solutions de radiographie pour garantir une inspection haute résolution des infrastructures et des actifs de transport dans les industries aérospatiale, pétrolière et gazière.

Pour plus d’informations, veuillez visiter https://www.fujifilm.com/us/en/about/region, accédez à www.twitter.com/fujifilmus Pour suivre Fujifilm sur Twitter, ou rendez-vous sur www.facebook.com/FujifilmNorthAmerica Pour aimer la page Facebook Fujifilm.

Basée à Tokyo, Fujifilm Holdings Corporation s’appuie sur ses connaissances approfondies et ses technologies de base exclusives pour proposer des produits et services innovants dans le monde entier à travers ses quatre principaux secteurs d’activité : santé, électronique, innovation commerciale et imagerie, avec plus de 70 000 employés. Guidés et unis par notre objectif de groupe « Donner plus de sourires à notre monde », nous relevons les défis sociaux et créons un impact positif sur la société à travers nos produits, services et opérations commerciales. Dans le cadre du plan de gestion à moyen terme VISION2030, qui se termine au cours de l’exercice 2030, nous aspirons à poursuivre notre évolution vers une entreprise créatrice de valeur et qui fait sourire diverses parties prenantes en tant que groupe d’entreprises de premier plan mondial et à réaliser un chiffre d’affaires mondial de 4 000 milliards de yens ( 29 milliards de dollars américains à un taux de change de 140 JPY/USD). Pour plus d’informations, veuillez visiter : www.fujifilmholdings.com.

Pour plus de détails sur notre engagement en faveur du développement durable et sur le plan de valeur durable 2030 de Fujifilm, Cliquez ici.

FUJIFILM, VALUE FROM INNOVATION, FUJINON, DUVO et INSTAX sont des marques commerciales de FUJIFILM Corporation et de ses filiales. Steadicam est une marque commerciale et une marque commerciale de The Tiffen Company. /i est une marque déposée de Cooke Optics Limited. Les autres marques, logos et marques de tiers utilisés dans ces documents sont la propriété de leurs propriétaires respectifs.

[1] Capteur super 35 mm et capteur plein format, avec l’extenseur 1,5x activé dans le DUVO 14-100 mm.

[2] Un prolongateur 1,5x peut élargir le cercle d’image pour couvrir les capteurs d’appareil photo plein format et étendre la distance focale vers le côté téléobjectif sur les capteurs d’appareil photo Super 35 mm.

[3] L’équipement Steadicam est utilisé pour filmer des vidéos stables, réduisant ainsi les tremblements indésirables et autres mouvements pouvant survenir lors de la prise de vue avec l’appareil photo et l’objectif en main. Les produits Steadicam sont disponibles séparément auprès de tiers et ne sont pas affiliés à Fujifilm.

[4] Capable de couvrir un cercle d’image de 28,5 mm sur toute la plage de zoom lorsqu’il est combiné avec un appareil photo doté d’un capteur Super 35 mm, et avec l’extenseur 1,5x activé pour couvrir un cercle d’image allant jusqu’à 41,3 mm sur toute la plage de zoom lorsqu’il est combiné avec un appareil photo avec un capteur équivalent plein format.

[5] La distance entre les dents de l’engrenage focal

[6] Un pare-soleil avec une grande flexibilité pour fixer des filtres et ajuster le blocage de la lumière à l’aide de drapeaux.

[7] La distance entre le rebord de l’objectif et le capteur d’image de l’appareil photo

© 2024 Fujifilm Amérique du Nord et ses filiales. Tous droits réservés.

« Drogué aux voyages. Amateur de café. Évangéliste incurable des médias sociaux. Zombie maven. »

Tech

PoCcode a été publié pour corriger une vulnérabilité critique dans Windows qui nécessite le clic d’un seul bouton. • The Register

Les utilisateurs de Windows qui n’ont pas encore installé les derniers correctifs pour leur système d’exploitation devront aller de l’avant, car il existe désormais un code permettant d’exploiter une grave vulnérabilité annoncée par Redmond il y a deux semaines.

Le défaut CVE-2024-38063Ce logiciel a un score CVSS de 9,8 car il permet à un attaquant non authentifié d’exécuter du code à distance sur un appareil non corrigé à l’aide d’un paquet IPv6 spécialement conçu et de le spammer pour trouver des appareils vulnérables. La seule solution consiste à désactiver IPv6 et à s’appuyer sur IPv4, ce qui est irréaliste pour de nombreuses personnes.

Windows 10, Windows 11 et Windows Server sont tous menacés. À l’époque, Microsoft avait déclaré qu’il n’y avait aucune preuve que la vulnérabilité avait été exploitée publiquement, mais il la classait comme « plus probable » que quelqu’un trouve un moyen de l’exploiter.

Et c’est ce qui s’est passé. Le programmeur nommé Ynwarcs l’a désormais Logiciel publié Ils sont conçus pour exploiter la vulnérabilité. Ils soulignent que le code PoC est « quelque peu volatile ». Cependant, « le moyen le plus simple de reproduire la vulnérabilité est d’utiliser… bcdedit /set debug on « Sur le système cible et redémarrez le périphérique/la machine virtuelle », conseillent-ils.

« Cela crée le pilote de carte réseau par défaut kdnic.sys, qui fusionne facilement les paquets. Si vous essayez de reproduire la vulnérabilité sur une configuration différente, vous devrez mettre le système en mesure de fusionner les paquets que vous avez envoyés. »

Microsoft a publié un correctif pour le problème dans son dernier Patch Tuesday du 13 août, mais il n’est pas rare que les responsables attendent de voir si des correctifs causeront des problèmes (comme les correctifs d’août l’ont fait pour les utilisateurs Linux) ou les déplacent simplement vers le bas de la page. la file d’attente en raison d’un besoin plus urgent d’attention. Cela a conduit au phénomène Exploit Wednesday, dans lequel des fraudeurs utilisent des informations de correctifs pour attaquer des failles récemment révélées, bien qu’en pratique ils ne soient pas si prompts à les exploiter.

Mardi, vous vous souviendrez peut-être de Marcus Hutchins comme du pirate informatique qui a déjoué l’attaque du logiciel malveillant WannaCry et qui a ensuite été arrêté pour crimes informatiques contre des adolescents. Il a été publié Son point de vue sur la vulnérabilité, bien qu’il n’y ait pas de code de preuve de concept.

« Il faut généralement des jours, voire des semaines, pour qu’un correctif fasse l’objet d’une ingénierie inverse afin de déterminer quel changement de code correspond à la vulnérabilité, mais dans ce cas, cela a été immédiat », a-t-il noté.

« C’était si simple que de nombreuses personnes sur les réseaux sociaux m’ont dit que j’avais tort et que le bug se trouvait ailleurs. Une seule modification a été apportée à l’ensemble du fichier du pilote, qui s’est finalement avérée être le bug. »

Maintenant que cette vulnérabilité particulière retient beaucoup l’attention des pirates informatiques, les criminels ne manqueront pas de s’en prendre à elle. Sa propriété sans clic et sa portée étendue en font un fourrage idéal pour les escrocs en ligne cherchant à gagner de l’argent. Alors dépêchez-vous et réparez-le – vous avez été prévenu.

« Drogué aux voyages. Amateur de café. Évangéliste incurable des médias sociaux. Zombie maven. »

-

entertainment4 ans ago

Découvrez les tendances homme de l’été 2022

-

Top News4 ans ago

Festival international du film de Melbourne 2022

-

World1 an ago

Aucun « échange de vues préalable » sur la nomination de McGrath avec Ursula von der Leyen, déclare Martin – Irish Times

-

science4 ans ago

Écoutez le « son » d’un vaisseau spatial survolant Vénus

-

science4 ans ago

Les météorites qui composent la Terre se sont peut-être formées dans le système solaire externe

-

Tech4 ans ago

F-Zero X arrive sur Nintendo Switch Online avec le multijoueur en ligne • Eurogamer.net

-

Top News4 ans ago

Comment parier sur le basket : tous les conseils pour continuer et s’amuser

-

Tech3 ans ago

Voici comment Microsoft espère injecter ChatGPT dans toutes vos applications et bots via Azure • The Register